Cẩn thận cài đặt các ứng dụng lạ

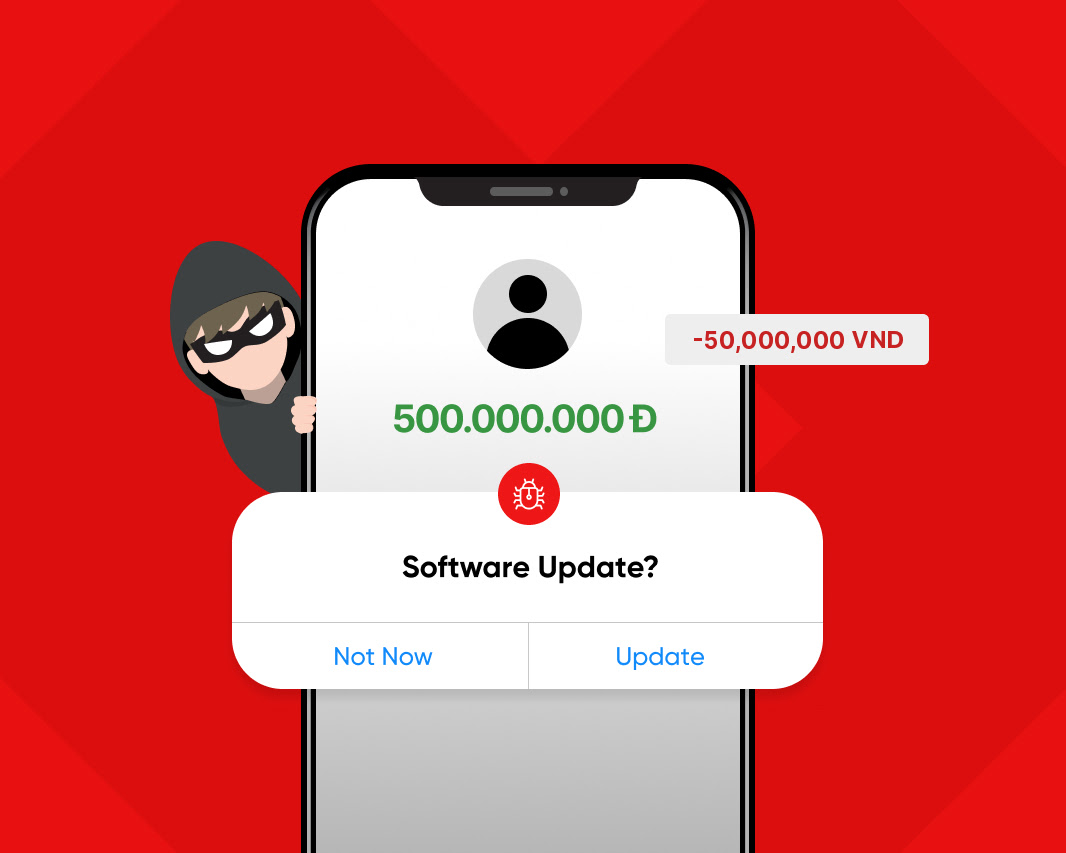

Sáng ngày 7/5, ngân hàng Techcombank đã gửi đi thông báo cảnh báo đến khách hàng về nguy cơ mất tiền trong tài khoản, kể cả khi dùng thiết bị truy cập là điện thoại iPhone, iPad.

Điện thoại iPhone không bảo mật an toàn như mọi người vẫn nghỉ. Ảnh minh họa

Điện thoại iPhone không bảo mật an toàn như mọi người vẫn nghỉ. Ảnh minh họa

Cụ thể, ngân hàng Techcombank cho biết, hệ điều hành iOS vẫn có thể bị nhiễm mã độc do tải các phần mềm có chứa mã độc trên các cửa hàng ứng dụng của Apple Store. Theo đó, một khi điện thoại iPhone, iPad bị nhiễm mã độc, thiết bị có thể bị chiếm quyền truy cập, từ đó các tội phạm mạng sẽ chiếm quyền kiểm soát ứng dụng ngân hàng điện tử và chuyển tiền khỏi tài khoản của nạn nhân.

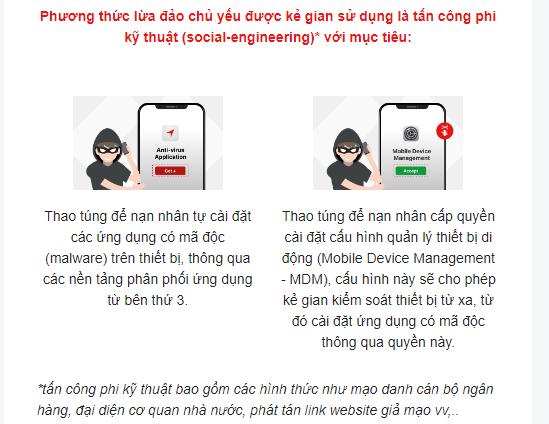

Theo Techcombank, phương thức lừa đảo chủ yếu được kẻ gian sử dụng là tấn công phi kỹ thuật (social-engineering) với mục tiêu: Thao túng để nạn nhân tự cài đặt các ứng dụng có mã độc (malware) trên thiết bị, thông qua các nền tảng phân phối ứng dụng từ bên thứ 3; thao túng để nạn nhân cấp quyền cài đặt cấu hình quản lý thiết bị di động (Mobile Device Management - MDM), cấu hình này sẽ cho phép kẻ gian kiểm soát thiết bị từ xa, từ đó cài đặt ứng dụng có mã độc thông qua quyền này.

Tuy nhiên, theo các chuyên gia bảo mật, virus xâm nhập vào hệ điều hành iOS không chỉ qua đường link hay các ứng dụng lạ của bên thứ 3 có chứa mã độc mà ngay cả các ứng dụng chính thức của Apple Store cũng có khả năng chứa mã độc. Trong đó, đáng chú ý là một loại mã độc mới được đặt tên là GoldPickaxe.iOS nhắm vào người dùng hệ điều hành iOS để đánh cắp dữ liệu nhận dạng khuôn mặt, giấy tờ tùy thân và theo dõi tin nhắn SMS của người dùng... Đây là mã độc được công ty công nghệ an ninh mạng phục vụ điều tra, ngăn chặn và chống tội phạm kỹ thuật số Group-IB (Singapore) phát hiện vào đầu năm 2024.

Mới đây, công ty cung cấp ứng dụng quản lý ví tiền điện tử Leather vừa thông báo một ứng dụng mạo danh công ty này đã xuất hiện trên kho ứng dụng chính thống của Apple (App Store). Một số người dùng đã báo cáo về việc bị đánh cắp tiền điện tử sau khi sử dụng ví điện tử giả mạo này. Trong khi đó, Leather cho biết chưa cung cấp dịch vụ trên nền tảng iOS (hệ điều hành chạy trên các thiết bị như iPhone, iPad).

Điều đáng lưu ý là ứng dụng mạo danh này thậm chí nhận được 4,9/5 sao cùng với nhiều bình luận tích cực trên App Store khiến người dùng dễ dàng tin tưởng là ứng dụng uy tín. Tuy nhiên, theo Leather, tất cả những đánh giá tốt cũng đều là giả mạo. Điều này khiến nhiều người dùng đặt nghi ngờ về khả năng kiểm tra của Apple, vốn luôn được cho là rất nghiêm ngặt, đối với mọi ứng dụng trước khi được duyệt xuất hiện lên kho ứng dụng, cũng như việc kiểm tra các bình chọn, nhận xét giả mạo.

Theo Group-IB, mã độc GoldPickaxe.iOS không trực tiếp lấy cắp tiền từ điện thoại của nạn nhân. Thay vào đó, nó thu thập tất cả thông tin cần thiết từ nạn nhân để tạo các bản deepfake dạng video giả mạo và tự động chiếm quyền truy cập vào ứng dụng ngân hàng của nạn nhân. Hơn nữa, GoldPickaxe có khả năng yêu cầu nạn nhân quét khuôn mặt và gửi ảnh ID danh tính cá nhân. Song song đó, nhóm tội phạm còn yêu cầu số điện thoại để biết thêm nhiều thông tin chi tiết, đặc biệt tìm kiếm thông tin về tài khoản ngân hàng được liên kết với nạn nhân.

Thủ đoạn chiếm quyền điện thoại tinh vi khó nhận biết

Ông Vũ Ngọc Sơn, Giám đốc công nghệ Công ty an ninh mạng NCS, cho biết trước GoldPickaxe đã có một số loại mã độc trên iOS được ghi nhận như: GoldDigger hay Pegasus. Trong đó, mã độc Pegasus được coi là mã độc nổi tiếng nhất trên iOS vì có thể tấn công, chiếm quyền điều khiển thiết bị iOS mà không cần phải lừa người dùng bấm đường dẫn hay tải phần mềm. Sự xuất hiện của Pegasus cách đây 3 năm đã cho thấy, iOS không phải là an toàn tuyệt đối. Do vậy, người dùng iOS cũng cần cảnh giác vì điện thoại của mình hoàn toàn có thể bị hack và chiếm quyền điều khiển như các điện thoại Android.

Techcombank chỉ ra các phương thức lừa đảo của hacker. Ảnh: NH

Techcombank chỉ ra các phương thức lừa đảo của hacker. Ảnh: NH

Tháng 6 năm 2023, Công ty bảo vệ an ninh mạng và bảo mật toàn cầu Kaspersky cũng đã phát hiện lỗ hổng trên hệ điều hành iOS và bị nhiễm mã độc. Đội ngũ Kasperky đã thông báo cho Apple về lỗ hổng này và ngay sau đó, bản vá lỗi của hệ điều hành iOS đã công bố. Cụ thể, Kaspersky đã phát hiện một chiến dịch tấn công APT (tấn công mạng có chủ đích) nhắm mục tiêu vào các thiết bị iOS. Với tên gọi Operation Triangulation, chiến dịch này sử dụng một phương pháp tinh vi để thực hiện các hoạt động khai thác zero-click qua iMessage chạy phần mềm độc hại và giành quyền kiểm soát hoàn toàn đối với thiết bị và dữ liệu của người dùng.

Nhóm nghiên cứu và phân tích toàn cầu của Kaspersky (GReAT) đánh giá, mục tiêu chính của những kẻ tấn công có thể liên quan đến việc bí mật theo dõi người dùng. Chuỗi tấn công đã lợi dụng 5 lỗ hổng với 4 trong số đó là các lỗ hổng zero-day chưa được biết đến trước đây và đã được vá sau khi các nhà nghiên cứu Kaspersky gửi cho Apple.

Các chuyên gia đã xác định, điểm xâm nhập ban đầu thông qua lỗ hổng thư viện xử lý phông chữ. Lỗ hổng thứ hai cực kỳ mạnh và dễ bị khai thác trong mã vùng nhớ ánh xạ trên không gian bộ nhớ, cho phép truy cập vào bộ nhớ vật lý của thiết bị. Ngoài ra, những kẻ tấn công còn khai thác thêm hai lỗ hổng khác để vượt qua các tính năng bảo mật phần cứng của bộ xử lý mới nhất của Apple.

Các nhà nghiên cứu cũng phát hiện rằng, ngoài khả năng lây nhiễm từ xa trên các thiết bị Apple thông qua iMessage mà không cần sự tương tác của người dùng, những kẻ tấn công còn có một nền tảng khác để thực hiện các cuộc tấn công thông qua trình duyệt web Safari. Điều này đã thúc đẩy việc phát hiện và sửa chữa lỗ hổng thứ năm.

Sau sự phát hiện lỗ hổng này, Apple đã chính thức phát hành các bản cập nhật bảo mật, giải quyết bốn lỗ hổng zero-day được các nhà nghiên cứu của Kaspersky phát hiện (CVE-2023-32434, CVE-2023-32435, CVE-2023-38606, CVE-2023-41990). Những lỗ hổng này đã ảnh hưởng đến nhiều sản phẩm thuộc hệ sinh thái của Apple bao gồm iPhone, iPod, iPad, thiết bị macOS, Apple TV và Apple Watch.

Ông Ngô Tấn Vũ Khanh, Giám đốc mảng doanh nghiệp Kaspersky tại Việt Nam đang chia sẻ về nỗi lo hacker tấn công người dùng và doanh nghiệp ngày càng tăng. Ảnh: H.Y

Ông Ngô Tấn Vũ Khanh, Giám đốc mảng doanh nghiệp Kaspersky tại Việt Nam đang chia sẻ về nỗi lo hacker tấn công người dùng và doanh nghiệp ngày càng tăng. Ảnh: H.Y

Ông Boris Larin, Trưởng nhóm GReAT của Kaspersky, chia sẻ: “Các tính năng bảo mật dựa trên phần cứng của các thiết bị sử dụng chip Apple mới có thể tăng cường khả năng phục hồi trước các cuộc tấn công mạng đáng kể. Nhưng điều đó không có nghĩa là chúng bất khả xâm phạm. Operation Triangulation đóng vai trò như một lời nhắc nhở rằng, người dùng hãy cẩn thận khi xử lý các tệp đính kèm iMessage từ các nguồn không quen thuộc.

Ông Adrian Hia, Giám đốc điều hành Kaspersky khu vực châu Á - Thái Bình Dương cho biết, mạng lưới phòng chống mã độc của công ty đã nghiên cứu và tìm thấy mã độc sau khi xâm nhập vào điện thoại iPhone đã làm cho mạng điện thoại mất ổn định, liên tục bị mất mạng và đột nhiên điện thoại bị khai thác rất nhiều, từ hình ảnh, thông tin tin nhắn, email… Đáng lo ngại, virus xâm nhập vào điện thoại iPhone rất đơn giản. Đó là hacker sẽ gửi một tin nhắn đến nạn nhân, tuy nhiên không cần nạn nhân mở tin nhắn đọc hay xóa nó nhưng tin nhắn đó sẽ tự động biến mất. Ngay sau đó, mã độc xâm nhập vào hệ thống và chiếm quyền điện thoại.

Theo ông Adrian Hia, hệ thống iOS là mã nguồn đóng chứ không phải mã nguồn mở như Android. Do đó, một khi mã độc xâm nhập vào hệ thống, người dùng khó mà phát hiện. Vì vậy, việc cài đặt và sử dụng phần mềm diệt virus từ nhà cung cấp đáng tin cậy là rất cần thiết cho cả người dùng iOS lẫn Android.

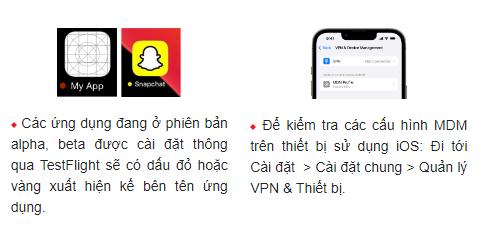

Để tránh bị hacker chiếm quyền, ngân hàng Techcombank khuyến cáo người dùng nên cảnh giác trước lời đề nghị việc cài đặt các ứng dụng nằm ngoài App Store, trong đó đặc biệt là thông qua ứng dụng TestFlight (nền tảng cho phép nhà phát triển mời người dùng trải nghiệm ứng dụng ở các phiên bản alpha, beta). Xem xét kĩ lưỡng các quyền tiếp cận thông tin được ứng dụng yêu cầu; cân nhắc từ chối tất cả các quyền không liên quan đến tính năng cốt lõi của ứng dụng.

Cẩn thận cài đặt các ứng dụng thứ 3. Ảnh: N.H

Cẩn thận cài đặt các ứng dụng thứ 3. Ảnh: N.H

Đặc biệt, cảnh giác đối với các ứng dụng có đòi hỏi cung cấp giấy tờ tùy thân và quét khuôn mặt; thường xuyên kiểm tra và cân nhắc xóa các cấu hình quản lý thiết bị di động (MDM) không xác định khỏi thiết bị; chủ động cập nhật phiên bản mới nhất của hệ điều hành để đảm bảo thiết bị luôn nhận được tiêu chuẩn an ninh mới nhất.

Ngoài ra, theo ông Vũ Ngọc Sơn, để phòng tránh, người dùng cũng nên định kỳ tắt điện thoại và bật lại điện thoại để phòng tránh mã độc thường trú trên bộ nhớ điện thoại.